Interview de Joël Boutet, Directeur des opérations chez Ellisphere, sur les nombreux défis à relever par les entreprises, aujourd’hui et demain, en matière de cybersécurité. Ce à quoi elles doivent faire face, ce à quoi elles doivent se préparer ; au travers de l’exemple éclairant de la société Ellisphere, spécialiste de l’information sur les entreprises.

Quels sont les défis spécifiques liés à la cybercriminalité auxquels vous êtes confrontés chez Ellisphere ?

En introduction, rappelons que les impacts de la cybercriminalité sur les entreprises sont critiques, pouvant entraîner des pertes financières conséquentes, un arrêt ou un ralentissement majeur des activités, des risques réputationnels, des risques sur des actifs industriels ou intellectuels, et bien d’autres risques encore.

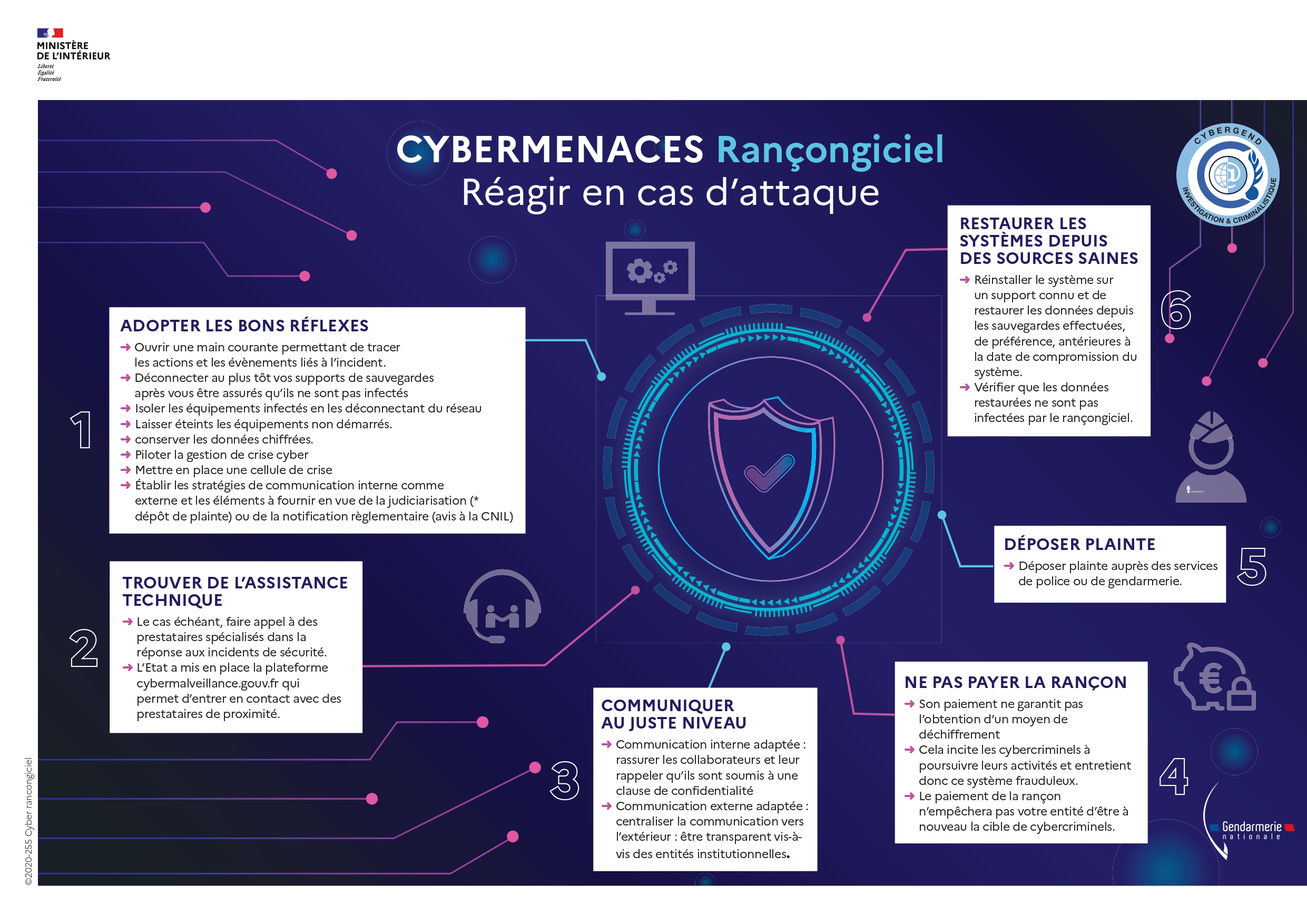

Notre défi majeur est bien entendu de faire face aux évolutions des cybermenaces qui vont continuer de s’amplifier, en nombre et en sophistication. D’autant que des attaques telles que les ransomwares, l’espionnage industriel et les attaques ciblées deviennent plus complexes et difficiles à détecter.

Devant la difficulté grandissante des environnements technologiques, nous devons poursuivre la détection et la résolution des vulnérabilités inhérentes en particulier à nos évolutions des systèmes IT et aux failles de sécurité qui peuvent en découler.

Maintenir et développer sans cesse nos compétences en cybersécurité est pour nous un enjeu majeur pour faire face et nous protéger de toutes les menaces, actuelles ou émergentes.

Les réglementations en matière de cybersécurité deviennent de plus en plus strictes, et nos partenaires davantage exigeants dans ce domaine. Par exemple, des normes plus contraignantes en matière de protection des données (données personnelles ou classifiées sensibles) imposent de rester au fait de ces réglementations pour assurer que nos systèmes sont conformes et le restent dans la durée.

Par ailleurs, les cybercriminels utilisent de plus en plus l’Intelligence Artificielle (IA) pour mener des attaques plus élaborées. Nous devons par conséquent explorer nous-même les dispositifs utilisant l’IA et de l’automatisation (RPA) pour détecter, prévenir et contrer les menaces. Ce sont des investissements devenus stratégiques pour l’entreprise.

Les attaques visant les individus de type “phishing » et ingénierie sociale vont continuer à se développer, augmentant ainsi le risque de se faire « piéger ». Nous devons donc continuer à investir dans la formation et la sensibilisation de nos collaborateurs pour réduire les risques liés aux erreurs humaines ; cet axe est primordial.

Plus généralement, dans nos relations avec nos partenaires (clients, fournisseurs), nous devons collaborer pour partager des informations sur les menaces et les meilleures pratiques en cybersécurité. Nous devons également nous assurer que les interconnexions entre nos partenaires et nous se font en respectant les niveaux d’exigence requis en termes de sécurité pour éviter les menaces par effet de rebond : celui qui est infecté peut infecter ceux qui sont interconnectés avec lui !

Un exemple concret de cybersécurité à laquelle Ellisphere doit répondre ?

Nous manipulons de très gros volumes de données contenant parfois des informations sensibles, voire confidentielles. Nous devons donc nous protéger face à toute menace pouvant mettre à mal la protection et la diffusion de données classifiées confidentielles. Nous utilisons pour cela des protocoles robustes et des systèmes sophistiqués de surveillance pour protéger ces informations contre les fuites et les violations.

À ce propos, quelle est votre stratégie en matière de protection des données sensibles ?

Nous menons de très nombreuses actions dans le cadre d’une stratégie à 360°, que je ne peux entièrement développer ici.

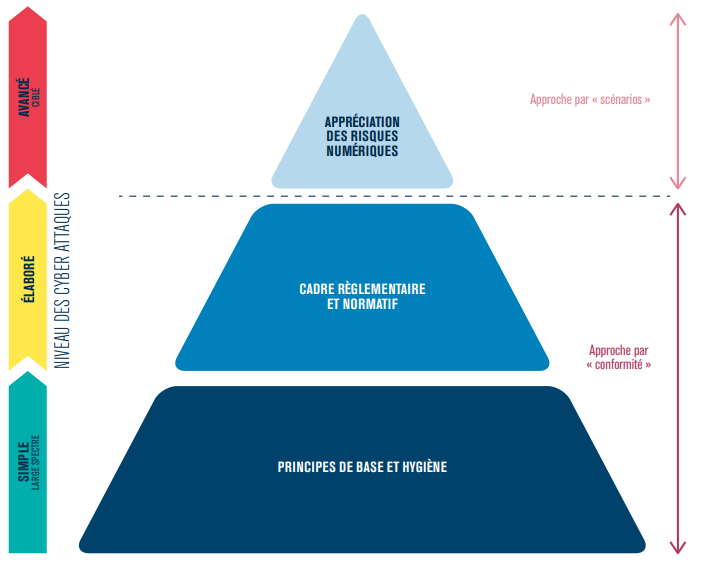

Retenons principalement qu’il est tout d’abord nécessaire de mener une évaluation complète des risques, de cartographier nos vulnérabilités/menaces dans une échelle de gravité, et de réaliser régulièrement des tests d’intrusion pour détecter et corriger les failles de sécurité dans l’ordre de leur gravité ; de contrôler et renforcer ainsi sans cesse la sécurité de nos réseaux internes et externes.

Il est aussi nécessaire de poursuivre et accentuer nos travaux et échanges avec des experts en sécurité externes pour effectuer des audits et obtenir des perspectives indépendantes sur les vulnérabilités potentielles. Cela embarque l’exploration des dispositifs qui, grâce à l’IA, peuvent améliorer la détection, la surveillance et le blocage d’activités suspectes. Et bien entendu parallèlement à cela, nous devons rester informés des dernières tendances en matière de sécurité informatique et des nouvelles méthodes utilisées par les cybercriminels pour adapter en conséquence nos mesures de sécurité.

Bien entendu, il faut nous assurer régulièrement que toutes nos mesures de sécurité sont conformes aux réglementations en matière de protection des données (RGPD ou autres réglementations), et engager une communication efficace auprès des parties prenantes en cas de violation de systèmes et/ou de données.

Notre RSSI et son équipe sont en charge de piloter ces plans d’action et d’en assurer un suivi régulier.

Cette liste serait incomplète sans rappeler qu’il est indispensable d’intégrer tous les collaborateurs à cette stratégie, à commencer par une sensibilisation continue aux cyber risques.

Comment évaluez-vous l’efficacité de vos mesures en cybersécurité ?

En premier lieu, nous nous assurons que nos politiques et nos systèmes de sécurité sont en conformité avec les normes et les réglementations pertinentes en la matière (ISO 27001, GDPR, etc.).

Nous examinons et revisitons régulièrement nos politiques et nos procédures en place : les procédures opérationnelles, la pertinence et les délais de réponse aux incidents de sécurité sont monitorés en permanence sous la gouvernance de notre RSSI.

Nous passons régulièrement en revue les dispositifs de protection et de détection tels que les firewalls, les systèmes de détection d’intrusion (IDS) et de prévention (IPS) des intrusions. Nous vérifions leur configuration et leur fonctionnement conformément aux meilleures pratiques.

Nous réalisons régulièrement des tests d’intrusion pour identifier les vulnérabilités et les points faibles dans nos réseaux et nos applications. Cela intègre des tests de vulnérabilité automatisés et des tests d’attaques simulées de l’intérieur comme de l’extérieur à l’entreprise, avec connaissance ou sans connaissance de nos dispositifs d’authentification.

Comment mesurez-vous les résultats obtenus ?

Au sein d’un tableau de bord mensuel, nous suivons des KPIs qui permettent de suivre la performance des mesures de cybersécurité, tels que le taux de détection d’incidents, le temps de réponse et de résolution des incidents, etc. Ces KPIs « glissants » nous permettent de suivre les tendances dans la durée, en particulier pour détecter d’éventuelles dérives à rapidement corriger.

Nous mesurons aussi régulièrement l’efficacité des programmes de formation et de sensibilisation à la sécurité en surveillant les comportements des collaborateurs d’Ellisphere face aux menaces, en particulier en réalisant des tests « fake » d’attaque par phishing, plusieurs fois par an, accompagnés de campagnes de re-sensibilisation.

La sensibilisation des collaborateurs est au cœur de la stratégie, comment procédez-vous ?

La sensibilisation aux enjeux de la cybercriminalité est l’affaire de tous, quel que soit son rôle dans l’entreprise, à commencer par le Comité de Direction très engagé sur ce sujet.

S’il apparaît évident de dire que tous les collaborateurs ont un rôle à jouer pour protéger les données et les systèmes de l’entreprise, il faut que cette évidence soit bien réelle dans notre quotidien.

Tout d’abord, pour impliquer et rassurer chacun, nous créons un climat de confiance où les collaborateurs se sentent à l’aise afin de signaler des incidents de sécurité ou des erreurs potentielles sans crainte de représailles.

Nous sensibilisons et formons régulièrement nos collaborateurs en mettant en lumière les techniques courantes de phishing, en leur apprenant à repérer les signaux d’alerte, tels que les demandes inhabituelles d’informations ou les liens suspects.

Nous encourageons donc très régulièrement nos collaborateurs à être vigilants, et à remettre en question tout ce qui semble inhabituel, comme les e-mails, les liens et les pièces jointes douteux.

Nous les mettons en garde contre les dangers du partage excessif d’informations personnelles sur les réseaux sociaux et d’autres plateformes en ligne.

Nous encourageons la vérification de l’authenticité des sites web et des sources avant d’accepter de fournir des informations personnelles et/ou sensibles.

Nous informons les collaborateurs sur les risques liés à l’utilisation d’appareils personnels pour le travail et expliquons les mesures de sécurité à prendre.

Et bien d’autres actions encore !

Quelles sont les tendances émergentes en matière de cybersécurité que vous suivez de près ?

Elles sont nombreuses ! J’en vois au moins sept très importantes.

Les nouvelles technologies

Les cybercriminels utilisent de plus en plus l’Intelligence Artificielle et le machine learning pour automatiser et améliorer leurs attaques, rendant celles-ci toujours plus sophistiquées.

En conséquence, de plus en plus de solutions de cybersécurité intègrent ces technologies pour détecter les comportements anormaux et les attaques en temps réel.

La sophistication et l’évolution des périmètres d’attaque

Les attaques visant les infrastructures critiques se développent. Il peut s’agir d’attaques sur les réseaux électriques, les systèmes d’approvisionnement en eau et les réseaux Télécom. Ces attaques peuvent causer d’importants dégâts et perturbations.

Le ransomware et l’extorsion numérique

Les attaques de ransomware continuent d’évoluer en devenant plus ciblées et destructrices. Les cybercriminels peuvent voler des données sensibles avant de chiffrer les systèmes, augmentant ainsi la pression pour payer une rançon.

Les attaques visant le cloud

Les services cloud de plus en plus utilisés, peuvent être aussi la cible d’attaques visant à voler des données sensibles ou à perturber nos opérations. Nous devons donc également les considérer comme des dispositifs potentiellement sensibles et nous en protéger.

Les deepfakes et la manipulation de l’information

Les techniques de manipulation des données et de l’information deviennent problématiques. Elles peuvent être facilement utilisées pour créer des informations trompeuses avec des conséquences politiques, économiques et sociales désastreuses.

La manipulation de données peut également avoir une influence néfaste sur l’usage de l’IA dont la puissance s’appuie sur la qualité et la justesse des données manipulées par les algorithmes.

Les réglementations en matière de cybersécurité

Les lois et réglementations sur la cybersécurité se renforcent et se diversifient. Il est important de suivre leurs évolutions pour garantir notre conformité à ses dispositions et éviter ainsi les sanctions.

La formation continue

Les menaces évoluent constamment, il est donc crucial de continuer à investir dans la sensibilisation et la formation de nos collaborateurs pour qu’ils soient au fait des meilleures pratiques en matière de cybersécurité. Le nerf de la guerre !